आज का मालवेयर प्यूरीवोर पिछले दिनों में प्रचलित बहिष्कृत-किशोर-कुंवारा कैरिकेचर से बहुत समानता रखता है।

पिछले नवंबर में एफबीआई के ऑपरेशन घोस्ट क्लिक ने DNSChanger मालवेयर को प्रख्यापित करने के आरोप में छह एस्टोनियाई लोगों की गिरफ्तारी का नेतृत्व किया, जिनके अनुसार एफबीआई के दावों ने गिरोह को ऑनलाइन विज्ञापनदाताओं के सर्वर में हेरफेर करके $ 14 मिलियन चोरी करने की अनुमति दी। दुर्भाग्य से, DNSChanger को दुनिया भर में 100 मिलियन कंप्यूटर और यूएस में 500, 000 संक्रमित होने का अनुमान है, जिनमें से कई अभी तक कीटाणुरहित नहीं हुए हैं।

संबंधित कहानियां

- 10 आसान चरणों में अपने पीसी को कैसे सुरक्षित करें

- कैसे पता करें कि आपका निजी डेटा कब गुम या चोरी हो गया है

- कैसे पता करें कि आपकी वेब गतिविधियों को कौन ट्रैक कर रहा है

- केवल आप फ़िशिंग हमलों को रोक सकते हैं

- मैलवेयर और एडवेयर डाउनलोड को कैसे रोकें

- पहचान की चोरी को कैसे रोका जाए

CNET ब्लॉगर Topher Kessler MacFixIt ब्लॉग में बताता है कि ट्रोजन हॉर्स कैसे काम करता है। हाँ, Macs DNSChanger के लिए अतिसंवेदनशील होते हैं क्योंकि PC हैं: यह एक समान अवसर संक्रामक है।

बदमाशों के दुष्ट डीएनएस सर्वर को बंद करने से संक्रमित पीसी का उपयोग करने वाले लोगों को इंटरनेट कनेक्शन के बिना छोड़ दिया जाएगा, इसलिए एफबीआई ने खराब सर्वर को अस्थायी रूप से वैध करने की व्यवस्था की। शुरू में सर्वर 6 मार्च को ऑफ़लाइन होने के लिए तैयार थे, लेकिन कई सिस्टम अभी तक कीटाणुरहित नहीं हुए हैं।

इस महीने की शुरुआत में, सर्वर पर प्लग को खींचने की समय सीमा 9 जुलाई तक बढ़ा दी गई थी, जैसा कि Topher ने 7 मार्च के MacFixIt पोस्ट में बताया था।

Dan Goodin अपने Ars Technica ब्लॉग में बताते हैं कि कैसे ISPs जवाब दे रहे हैं ताकि उनके ग्राहक अपनी इंटरनेट सेवा न खोएं। लेकिन आईएसपी इसे अकेले नहीं कर सकते हैं - जैसा कि कहा जाता है (जैसे) जाता है, यह एक आभासी गांव लेता है।

मैलवेयर प्रमोटर को व्यवसाय से बाहर रखना एक ठोस प्रयास की आवश्यकता है

आधुनिक कंप्यूटिंग की वास्तविकता यह है कि सुरक्षा प्रत्येक उपयोगकर्ता का व्यवसाय है। जितना हम अपने आईएसपी और सॉफ्टवेयर विक्रेताओं को अपनी निजी जानकारी और बैंक खातों को सुरक्षित रखने के लिए जिम्मेदार बनाना चाहते हैं, मशीनों के उपयोग को गंभीर रूप से बाधित किए बिना कंप्यूटर अपराध को दूर से रोकने का कोई तरीका नहीं है।

जो कोई भी इंटरनेट से जुड़ा कंप्यूटर संचालित करता है, उसे ये तीन सावधानियां बरतनी चाहिए: फ़ायरवॉल का उपयोग करें, मैलवेयर के लिए स्कैन करें और मशीन के सॉफ़्टवेयर को अद्यतित रखें। (इनमें से प्रत्येक विषय पर अधिक जानकारी के लिए संबंधित-लेख लिंक देखें।) जब आप इन तीन चरणों का पालन करते हैं, तो आप अपने स्वयं के कंप्यूटर की तुलना में बहुत अधिक सुरक्षा करते हैं - आप सभी के साथ-साथ सभी को सुरक्षित रखने में मदद करते हैं क्योंकि संक्रमित पीसी का उपयोग अक्सर किया जाता है। वायरस, स्पैम और अन्य संभावित रूप से हानिकारक सॉफ़्टवेयर का प्रसार करना।

अपना हिस्सा करने के लिए और अधिक कारणों की आवश्यकता है? अमेरिकी सीनेट में हाल ही में पेश किए गए एक बिल में होमलैंड सिक्योरिटी विभाग को यह सत्यापित करने की आवश्यकता होगी कि "महत्वपूर्ण हमले" "साइबर हमलों" के खिलाफ सुरक्षित है, क्योंकि CNET के एलिनोर मिल्स ने पिछले महीने अपने InSecurity Blog में रिपोर्ट किया था।

2012 के साइबरस्पेस एक्ट की गोपनीयता अधिवक्ताओं द्वारा आलोचना की जाती है क्योंकि यह निजी संस्थाओं को संचार पर रोक लगाने की अनुमति दे सकता है, जो कि बाद में इनसिक्योरिटी कॉम्प्लेक्स पोस्ट के दावों में एलिनॉर द्वारा उद्धृत इलेक्ट्रॉनिक फ्रंटियर फाउंडेशन के एक प्रवक्ता ने "वारंटलेस वायरटैपिंग" का गठन किया।

इसके विपरीत, संघीय संचार आयोग के अध्यक्ष जूलियस गेनाकोव्स्की कंप्यूटर अपराध से लड़ने के लिए सरकारी एजेंसियों और सुरक्षा विशेषज्ञों के साथ काम करने वाले आईएसपी के लिए स्वैच्छिक मानकों को बढ़ावा दे रहे हैं, जैसा कि सीएनईटी के मार्गुराइट रिर्डन राजनीति और कानून ब्लॉग पर पिछले महीने से एक पोस्ट में बताते हैं।

यह देखना आसान है कि ISPs स्वैच्छिक दृष्टिकोण का पक्ष क्यों लेंगे, लेकिन तकनीकी परिवर्तन की तेज गति और सरकारी कार्रवाई के घोंघे की गति को देखते हुए, इंटरनेट बैकबोन हासिल करने के लिए एक गैर-नियामक दृष्टिकोण सभी के हित में हो सकता है।

क्या इंटरनेट को बंद किया जा सकता है?

कुछ लोग ऐसे हैं जो इंटरनेट के वितरित आर्किटेक्चर का दावा करते हैं, जो इसे अस्थिर बनाता है। आपको उत्तरी अटलांटिक में टाइटैनिक के निधन की आगामी 100-वर्षगांठ की आवश्यकता नहीं है, ताकि अविनाशी दावों की मूर्खता की याद दिलाई जा सके।

सतर्कता समूह बेनामी कथित तौर पर 31 मार्च को इंटरनेट को बंद करने की योजना बना रहा है ताकि स्टॉप ऑनलाइन गोपनीयता अधिनियम का विरोध किया जा सके। अप्रैल फूल्स डे की निकटता के बिना भी इस तरह के दावों को ज्यादा साख देना मुश्किल है।

लेकिन इस तरह के साइबर-कृपाण-झुनझुने को निवारक के साथ-साथ अकादमिक दृष्टिकोण से विचार करने योग्य है। इंटरनेट को ध्वस्त करने में क्या लगेगा? Ars Technica के सीन गैलाघर ने DNS प्रवर्धन तकनीक का वर्णन किया है कि बेनामी कथित तौर पर काम कर रही है।

बेलाग विश्वविद्यालय के शोधकर्ता रान्डल वॉन और सुरक्षा सलाहकार गैडी एवरॉन द्वारा 2006 डिफोकॉन सुरक्षा सम्मेलन में प्रस्तुत एक पेपर (पीडीएफ) के लिए गैलाघर की पोस्ट लिंक बताती है कि आईएसपी नेटवर्क पर 2002 तक के हमलों में डीएनएस प्रवर्धन का उपयोग कैसे किया गया था।

ऑनलाइन सुरक्षा उल्लंघनों को रोकने के लिए आप क्या कर सकते हैं

जितना अधिक हम इंटरनेट पर भरोसा करते हैं, साइबर हमलों से संभावित नुकसान उतना अधिक होता है। जिस तरह कानून प्रवर्तन एजेंसियां अपना काम करने के लिए नागरिकों और व्यवसायों के सहयोग पर निर्भर करती हैं, उसी तरह इंटरनेट को सुरक्षित रखने के लिए लगाए गए संगठनों को भी हमारी मदद की जरूरत है।

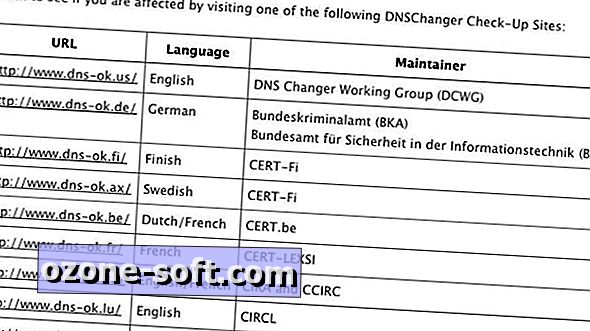

यह निर्धारित करने के लिए कि आपका कंप्यूटर DNSChanger ट्रोजन हॉर्स से संक्रमित है, DNSChanger वर्किंग ग्रुप के क्लीनअप पेज पर ब्राउज़ करें और सूचीबद्ध लिंक्स में से एक का चयन करें। यदि परीक्षण इंगित करता है कि आपकी मशीन संक्रमित है, तो बग को हटाने वाले एक नि: शुल्क कार्यक्रम को डाउनलोड करने के लिए तालिका के नीचे एक ही पृष्ठ पर एक लिंक का पालन करें।

वैकल्पिक रूप से, SecureMac मुक्त रूप से मैक के लिए DNSChanger निष्कासन उपकरण का नाम देता है। यदि आप मैन्युअल दृष्टिकोण को पसंद करते हैं, तो एफबीआई यह निर्धारित करने के लिए चरण-दर-चरण निर्देश (पीडीएफ) प्रदान करता है कि क्या पीसी या मैक एक समझौता किए गए DNS सर्वर का उपयोग कर रहा है।

कई मशीनों पर एक हमले के बजाय, एक बड़े लक्ष्य पर कई हमले

एक नया सुरक्षा खतरा है जिसे रोकने के लिए व्यक्ति बहुत कुछ नहीं कर सकते हैं। एक जासूसी उपन्यास से सीधे, उन्नत लगातार खतरे संगठन के आंतरिक नेटवर्क पर विभिन्न प्रकार के हमलों के साथ एक विशिष्ट कंपनी, सुविधा या सरकारी एजेंसी को लक्षित करते हैं। एलिनॉर मिल्स ने इस महीने की शुरुआत में अपने इनसिक्योरिटी कॉम्प्लेक्स ब्लॉग में एक पोस्ट में बताया है कि RSA और Verisign जैसी सुरक्षा फर्म भी इस तरह के हमलों का शिकार हुई हैं।

समस्या को हल करना मुश्किल संगठनों को ऐसे लगातार हमलों का पता लगाने में है। एम-ट्रेंड्स 2012: एन इवॉल्विंग थ्रेट नाम की सिक्योरिटी फर्म मैंडियंट की रिपोर्ट के मुताबिक, 94 प्रतिशत लगातार-धमकी पीड़ितों को बाहरी स्रोतों से हमलों के बारे में पता चलता है।

रिपोर्ट के मुताबिक, इससे भी ज्यादा चौंकाने वाली बात यह है कि नेटवर्क के पहले संकेत के बीच का समय समझौता है और उल्लंघन का पता लगाने में 416 दिनों का है। मैंडियंट के शोध से यह भी संकेत मिलता है कि पिछले खतरे तंत्र का लगातार उपयोग अधिक परिष्कृत हो रहा है।

(संपूर्ण रिपोर्ट की एक प्रति डाउनलोड करने के लिए अनिवार्य साइट पर पंजीकरण आवश्यक है।)

अपनी टिप्पणी छोड़ दो